Cloud-Dienst

Der Cloud-Dienst ermöglicht es Geräten, eine Verbindung mit einem Cloud-Server herzustellen, sodass sie für Remote-Clients sicher verfügbar sind.

BSP v1.0.117 oder besser erforderlich

Voraussetzungen

Dieser Dienst erfordert einen externen Zugriff auf den Server für die VPN-Einrichtung (Standardport UDP / 1194) und für die Selbstkonfiguration / andere erweiterte Funktionen am TCP-Port 443 (nur Cloud Server-Modus). Daher überprüfen Sie die Konfiguration und stellen Sie sicher, dass keine Firewalls solche Ports blockieren.

Einrichtung

Wenn Sie Endpunkte hinter Ihrem Gateway-Gerät benötigen, stellen Sie sicher, dass der Router-Dienst aktiv ist, und richten Sie ihn wie folgt ein:

- WAN-Port (eth0), der mit dem Hauptnetzwerk über einen Internetzugang verbunden ist (der Cloud Server muss von diesem Netzwerk erreichbar sein)

- LAN-Port (eth1), der mit einem oder mehreren Endpunktgeräten verbunden ist (neu erstelltes privates Netzwerk)

Diese Funktion wird bei der Verwendung eines Cloud-Servers automatisch unterstützt, erfordert jedoch eine zusätzliche manuelle Einrichtung für den einfachen OpenVPN-Server.

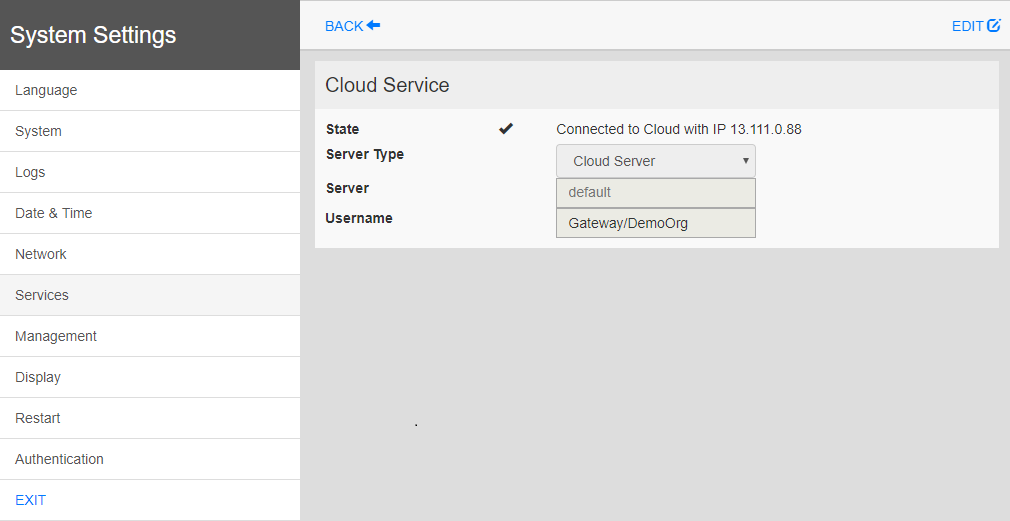

Konfiguration

Die Konfigurationsoptionen sind im Dienst-Menü der Systemeinstellungen verfügbar (sie sind nur sichtbar, wenn der Dienst aktiviert ist). Zwei Servertypen sind aktuell verfügbar:

- Cloud Server

- OpenVPN

Im Falle eines Verbindungsfehlers hat der Wiederholungs-Timeout von BSP-Version 1.0.348 und höher eine geometrische Progression: Ab 5s erfolgt die nachfolgende Wiederholung nach 2*(Vorherige Zeit). Das bedeutet 5s, 10s, 20s, 40s, usw. bis zu einer maximalen Wiederholungszeit von 5 Minuten. Bei früheren BSP-Versionen wurden die Wiederholungszeiten auf 5 Sekunden festgelegt.

Cloud Server

Der Cloud Server ist eine VPN-basierte Lösung, die eine nahtlose Verbindung von Benutzern mit Gateways und Endpunkten ermöglicht. Er bietet eine vollständige Verwaltungsinfrastruktur, um solche Prozesse ohne Probleme durchzuführen.

Die Konfiguration wird automatisch vom Cloud Server heruntergeladen, so dass die einzigen erforderlichen Parameter der Server (Hostname oder IP-Adresse), Benutzername und Passwort) sind.

OpenVPN

Dieser Modus verwendet eine Standard-OpenVPN-Konfiguration, um die Geräte zu verbinden.

Fall A: Konfigurationsdateien verfügbar

In Remote-Access stützen sich die Umgebungen auf einem OpenVPN-Server, Systemadministratoren liefern normalerweise eine Reihe von OpenVPN-Konfigurationsdateien direkt an die Endbenutzer.

In diesem Fall ist die Konfiguration ziemlich einfach, da nur zwei einfache Schritte erforderlich sind:

- Durchsuchen und Hochladen von N-Dateien(sollte wenigstens die OpenVPN-Konfigurationsdatei, aber auch Server- und / oder Client-Zertifikate in .Pem, .p12 oder anderen Formaten enthalten); stellen Sie sicher, dass Sie alle erforderlichen Dateien auf einmal auswählen, indem Sie eine plattformabhängige Mehrfachauswahl verwenden;

- Wählen Sie einen geeigneten Authentifizierungstyp und fügen Sie die Anmeldeinformationen ein, falls diese benötigt werden.

Sie sind fertig! Drücken Sie nun auf Speichern, warten Sie eine Weile und Sie sollten einen aktualisierten Verbindungsstatus sehen.

Fall B: Keine Konfigurationsdateien verfügbar

Wenn vom Systemadministrator keine Konfigurationsdateien zur Verfügung gestellt wurden, müssen Sie die OpenVPN-Konfigurationsdatei selbst erstellen.

Beispiel 1: Benutzername / Passwort

Dieses Beispiel nutzt:

- eine Authentifikation, die auf Benutzername / Passwort basiert

- LZO-Komprimierung and TAP-Vorrichtung

- Server wird auf UDP-Port 1194 ausgeführt

openvpn.conf

client dev tap proto udp remote testserver.whatever.com 1194 comp-lzo ca cacert.pem auth-user-pass

Diese Konfigurationsdatei bezieht sich auf eine externe Datei (cacert.pem), also:

- Laden Sie die 2 Dateien mit der Browser-Option hoch

- fügen Sie Ihren zugewiesenen Benutzernamen und Ihr Passwort ein - beachten Sie, dass die auth-user-pass-Option auch ein Dateiargument verwenden kann, sodass Sie einen durch newline-separated Nutzernamen und ein Passwort in eine neue Datei einfügen und hier seinen Namen angeben können (nicht empfohlen); In diesem Fall würden Sie auch Ihre externe Datei beim Durchsuchen der Dateien aufrufen und die None (from file) Authentifikationsmethode wählen

- Speichern und auf den Statuswechsel warten

Beispiel 2: Einfaches Zertifikat

Dieses Beispiel nutzt:

- eine einfache X509-Zertifikat basierte Authentifizierung

- LZO-Komprimierung, TUN-Vorrichtung, benutzerdefinierte MTU und AES-128-CBC-Chiffre

- Server wird auf TCP-Port 1195 ausgeführt

openvpn.conf

tls-client dev tun proto tcp tun-mtu 1400 remote testserver.whatever.com 1195 pkcs12 mycert.p12 ca cacert.pem cert client.pem key client.key cipher AES-128-CBC comp-lzo verb 4

Diese Konfiguration bezieht sich auf 3 Dateien (cacert.pem, client.pem, client.key), also:

- Laden Sie die Datei openvpn.conf und die externen Dateien (insgesamt 4) mit der Browser-Option hoch

- da keine Passwörter erforderlich sind, wählen Sie die None (from file) Authentifizierung

- Speichern und auf den Statuswechsel warten

Beispiel 3: Passwortgeschütztes PKCS #12 Zertifikat

Dieses Beispiel nutzt:

- zertifikatsbasierte Authentifizierung (passwortgeschütztes PKCS #12)

- die anderen Parameter wie in Beispiel 2

openvpn.conf

[..] pkcs12 mycert.p12

Das PKCS # 12-Bundle enthält normalerweise sowohl das CA-Zertifikat Client als auch das Schlüsselpaar, daher bezieht sich diese Konfigurationsdatei nur auf eine externe Datei (mycert.p12). Folglich:

- Laden Sie die 2 Dateien mit der Browser-Option hoch

- wählen Sie Zertifikat Authentifizierung

- Geben Sie das Passwort ein, das zum Entschlüsseln des PKCS # 12-Bundles mit Ihrem Zertifikat verwendet werden soll

- Speichern und auf den Statuswechsel warten

Beispiel 4: 2-Faktor-Authentifizierung über passwortgeschütztes PKCS # 12-Zertifikat + Benutzername / Passwort

Dieses Beispiel nutzt:

- zertifikatsbasierte Authentifizierung (passwortgeschütztes PKCS # 12) und Benutzername / Passwort

- die anderen Parameter wie in Beispiel 2

openvpn.conf

[..] pkcs12 mycert.p12 auth-user-pass

Laden Sie die 2 Dateien mit der Browser-Option hoch

Wählen Sie Zertifikat + Nutzername / Passwort Authentifizierung

Geben Sie Nutzername und Passwort für PSK Authentifizierung ein

Geben Sie das PKCS #12 Passwort ein

Speichern und auf den Statuswechsel warten

Links

Weitere Informationen finden Sie in der OpenVPN Documentation.